В этом блоге кратко описывается, что такое WebShells и как злоумышленники могут использовать WebShells для получения мощного доступа на уровне оболочки / системного уровня к серверу. WebShells уже давно используются в атаках, но с изменениями в тенденциях атак киберпреступники становятся все более изощренными с помощью методов и методов развертывания, позволяющих обойти обнаружение. С помощью нашего Websense® ThreatSeeker® Intelligence Cloud мы натолкнулись на несколько примеров, в которых злоумышленники использовали различные методы. Они подробно описаны в этом блоге.

Многие массовые компромиссы выполняются в автоматическом режиме: перечисляются уязвимости, и после их обнаружения эксплойты автоматически внедряются. Процесс поглощения обычно включает в себя загрузку инструмента удаленного администрирования для скомпрометированного веб-сайта. Одним из распространенных инструментов, используемых злоумышленниками после взлома веб-сайта, является WebShell.

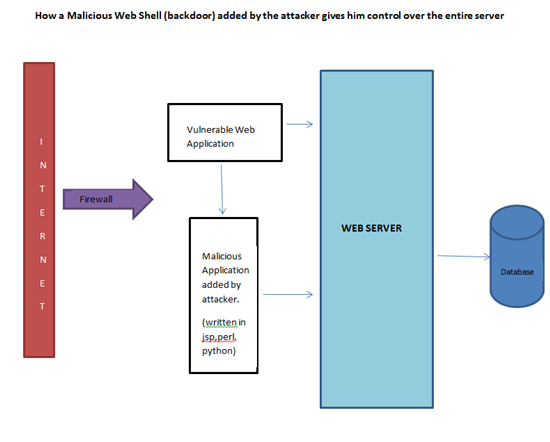

На приведенной выше диаграмме показана атака, при которой злоумышленник обнаруживает уязвимость в размещенном веб-приложении и может загрузить бэкдор вредоносного приложения на одном из языков, поддерживаемых сервером. Это дает ему контроль над всем веб-сервером.

Что такое WebShell?

WebShell - это скрипт / код (написанный на языках сценариев, таких как PHP, Perl или Python), который запускается в системе и может удаленно администрировать компьютер. Хотя WebShells используются в качестве инструмента удаленного администрирования по многим законным причинам, авторы вредоносных программ могут по-прежнему злоупотреблять ими для взлома веб-сайтов. Как только злоумышленник получает веб-сервер для выполнения сценария, он получает доступ на уровне оболочки к операционной системе хоста, работающей с теми же привилегиями, что и веб-сервер. Чтобы избежать обнаружения с помощью брандмауэров или антивирусных технологий, злоумышленник обычно использует методы уклонения, такие как обфускация кода и шифрование. Чтобы помешать этому аспекту распространения WebShell, подход полной проверки содержимого может выявить и перехватить широкий спектр распространенных методов запутывания и даже расшифровать сценарий, чтобы раскрыть его реальное намерение. Давайте посмотрим на пример.

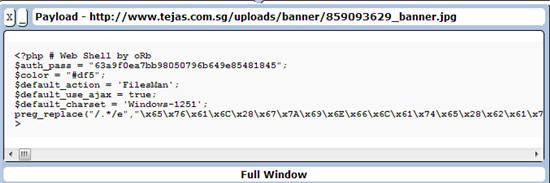

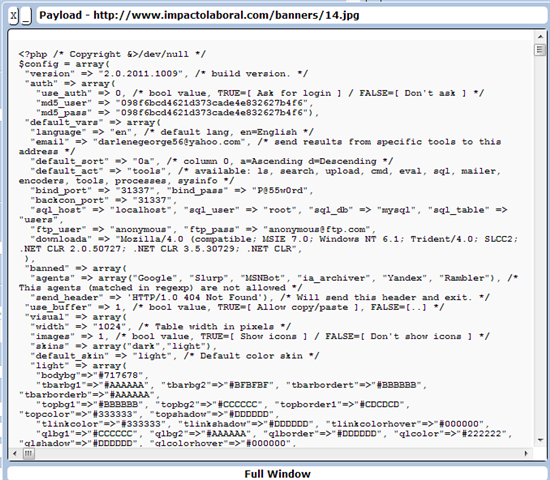

В следующем примере мы видим пользовательский WebShell под названием «oRb». Фактическое тело WebShell скрывается, чтобы избежать обнаружения, используя функцию preg_replace с модификатором «e». Шестнадцатеричное кодирование использовалось для сокрытия eval (gzinflate (base64_decode (.

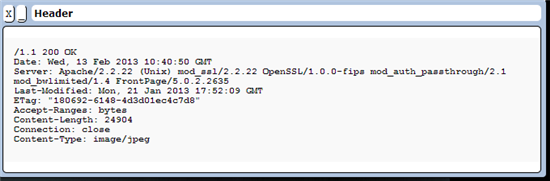

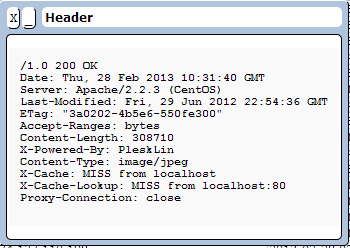

URL, который обслуживает WebShell, также пытается сбить с толку или ввести в заблуждение средства безопасности, заявив в заголовке, что тип содержимого является файлом изображения , как вы можете видеть ниже:

Websense с возможностью сканирования в реальном времени ACE ™ (наш Advanced Classification Engine) обнаруживает методы и методы запутывания, описанные выше.

Давайте теперь рассмотрим второй пример, чтобы увидеть тип функциональности, который включает в себя WebShells. В этом случае мы видим необъясненную версию «RC Shell v2.0», которая похожа на наш предыдущий пример в том, что она также пытается скрыть как изображение :

Работающий WebShell

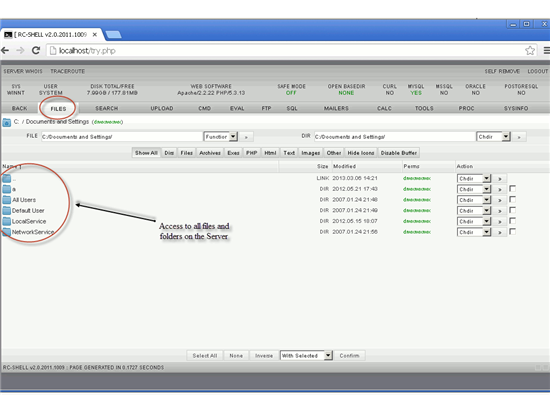

После запуска сценария WebShell он предоставляет веб-интерфейс для удаленных операций на сервере, включая, но не ограничиваясь:

- Информация о сервере

- Файловый менеджер (доступ к файловой системе)

- Доступ к выполнению команд

- Диспетчер SQL

- Выполнение PHP-кода

- Bruteforce FTP, MySQL, PgSQL

- Поиск файлов, поиск текста в файлах

- Загрузка вредоносного контента

- Массовая инъекция кода

Это анимированное изображение показывает, как оно будет выглядеть при запуске (нажмите на изображение, чтобы открыть; анимация зацикливается):

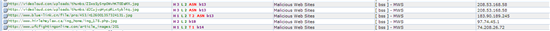

Websense ThreatSeeker Intelligence Cloud обрабатывает примерно до 5 миллиардов веб-запросов в день, и из этих запросов только вчера мы обнаружили 1400 уникальных примеров угроз с использованием WebShells в разных странах. Вот пример того, как один запутанный WebShell распространяется по всему миру.

Как Websense защищает от WebShells?

Анимированная графика выше показывает, насколько мощным может быть доступ для злоумышленника.

ACE заблокирует доступ к этому вредоносному скрипту / странице WebShell, если ваши конечные пользователи найдут такой скрипт. Помимо предотвращения доступа к вредоносному сценарию / странице WebShell, мы отслеживаем исходящий контент, чтобы предотвратить попадание конфиденциальных данных из организации с помощью команд оболочки, даже если злоупотребляющий канал зашифрован по протоколу SSL - что является распространенной передовой техникой вредоносного ПО. С помощью веб-телеметрии мы можем обобщить до 85 000 000 скомпрометированных веб-сайтов и таким образом извлечь уроки из них, включая то, что мы обсуждали здесь о WebShells. Прочитайте наши Отчет об угрозе узнать больше.

Что такое WebShell?Что такое WebShell?

Как Websense защищает от WebShells?